Uradno je: Kriptografski algoritem SHA-1 je bil "SHAttered". Google je uspešno razbil SHA-1. Kaj pa zdaj?

Po letih opozarjanja, da napredek sodobnega računalništva pomeni uspešen napad trka na SHA-1, je skupina raziskovalcev iz Googla in Centrum Wiskunde & Informatica (CWI) na Nizozemskem uspešno razvila prvo uspešno trčenje SHA-1. V praktičnem smislu se na SHA-1 ne bi smeli zanašati zaradi praktične varnosti.

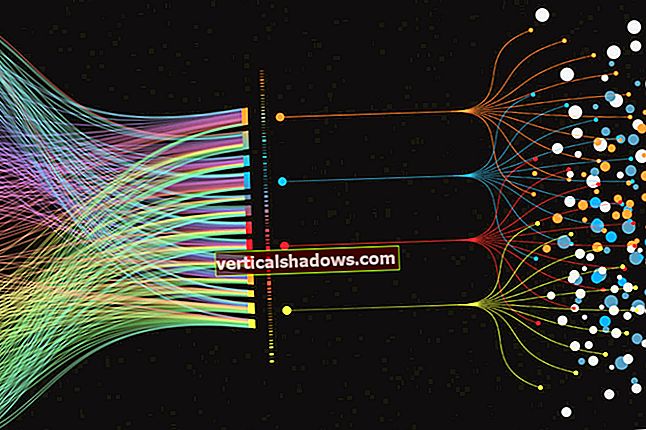

Sodobne kriptografske zgoščevalne funkcije so odvisne od dejstva, da algoritem za vsako datoteko ustvari drugačno kriptografsko zgoščevanje Trk zgoščene oznake pomeni, da imata dve ločeni datoteki z isto zgoščeno kodo. Znano je dejstvo, da kriptografske slabosti v SHA-1 potrdila uporabljajo algoritem SHA-1, ki je potencialno občutljiv na napade trkov. Nacionalni inštitut za standarde in tehnologijo je pred več kot petimi leti zastarel SHA-1 in strokovnjaki že dolgo pozivajo organizacije, naj preidejo na močnejše zgoščevalne algoritme. Do zdaj je šlo SHA-1 za edino, da so bili trki še vedno dragi in teoretični.

Ne več, saj je raziskovalna skupina pod vodstvom Googla razvila metodo, ki jim omogoča generiranje dveh datotek PDF z različno vsebino, vendar generiranje istega razprševanja SHA-1. Čeprav je napad trka še vedno drag, napad "SHA-1 zdrobljen" ni več teoretičen, kar pomeni, da je napad v dosegu vseh motiviranih in dovolj globokih žepov.

"Začeli smo z ustvarjanjem predpone PDF, posebej izdelane, da bi lahko ustvarili dva dokumenta s poljubno različnimi vizualnimi vsebinami, vendar bi to pomenilo enak povzetek SHA-1," je skupina iz Googla in CWI zapisala v objavi v blogu. "To trčenje smo lahko našli s kombiniranjem številnih posebnih kriptoanalitičnih tehnik na zapletene načine in izboljšanjem prejšnjega dela."

Vendar je treba omeniti, da bo ponarejanje digitalnih potrdil še naprej težko zaradi novih pravil CA / Browser Forum, ki zahtevajo dodajanje 20 bitov naključnosti serijskim številkam digitalnih potrdil.

SHA-1 je mrtev; ravnajte v skladu s tem

Novembra so raziskave Venafi pokazale, da 35 odstotkov organizacij še vedno uporablja certifikate SHA-1. "Ta podjetja bi lahko prav tako postavila pozdravni znak za hekerje, ki pravi:" Ne skrbimo za varnost naših aplikacij, podatkov in strank, "je dejal Kevin Bocek, glavni varnostni strateg pri Venafiju." Napadi na SHA -1 niso več znanstvena fantastika. "

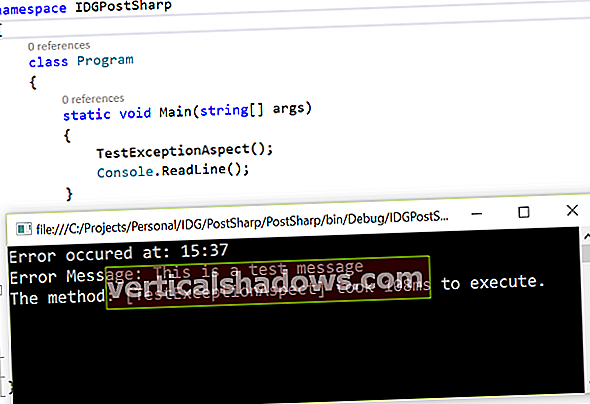

Čeprav številne organizacije že zadnje leto delajo na prehodu na SHA-2, prehod ni 100-odstotno dokončan, kar pomeni, da so organizacije, ki še niso končale (ali začele!) Prehoda, zdaj ogrožene. Zdaj imajo napadalci dokaz, da so možni napadi trkov in v skladu z Googlovo politiko razkritja bo koda, ki bi napadalcem omogočala ustvarjanje teh dokumentov PDF, javno objavljena v 90 dneh. Ura teče.

Googlov spletni brskalnik Chrome je v začetku leta 2017 začel označevati spletna mesta, ki še vedno uporabljajo digitalna potrdila, podpisana s SHA-1, kot nezaupanja vredna, Microsoft in Mozilla pa naj bi jim sledila z Edge in Firefox. V skladu z najnovejšimi smernicami foruma CA / Browser Forum, glavno telo, ki ureja, kako izdajatelji potrdil izdajajo potrdila TLS, prodajalcem brskalnikov in overiteljem dovoljenj izdaja potrdil SHA-1.

Raziskovalna skupina je ustvarila spletno orodje, ki v dokumentih na spletnem mestu shattered.io skenira trke SHA-1. Google je zaščito že vključil v Gmail in Google Drive.

Medtem ko je znatno število organizacij opozorila vzelo k srcu in preneslo svoja spletna mesta, mnogi še vedno uporabljajo SHA-1 za programsko opremo za digitalno podpisovanje in za preverjanje digitalnih podpisov in kriptografskih ključev za infrastrukturo, ki ni obrnjena proti spletu, kot so posodobitve programske opreme, varnostni sistemi, in druge aplikacije. Orodja za nadzor različic se prav tako zanašajo na SHA-1 - Git se na primer "močno zanaša" na SHA-1.

"V bistvu je mogoče ustvariti dve repozitoriji GIT z istim zgoščevalnim razpršilnikom glave in različno vsebino, recimo benigno izvorno kodo in zadnjo," so raziskovalci zapisali na spletnem mestu shattered.io. "Napadalec bi lahko ciljno uporabnikom selektivno ponudil katero koli odlagališče."

Nebo ne pada ... še

Kljub temu je napad še vedno težek in orožana zlonamerna programska oprema s pomočjo SHAttered ne bo čez noč prizadela omrežij. Raziskovalci so dejali, da je bilo trčenje težko in da je bilo včasih videti "nepraktično". "Končno smo ga rešili tako, da smo ta problem opisali kot sam matematični problem," so zapisali raziskovalci.

Skupina je skupaj izvedla več kot 9 kvintiljonov (9.223.372.036.854.775.808) izračunov SHA-1, kar je pomenilo približno 6.500 let izračunov z enim CPU za dokončanje prve faze napada in 110 let izračunov z enim GPU za dokončanje druga faza. Tehnika je še vedno več kot 100.000-krat hitrejša od surovega napada.

Heterogeni grozd CPU, uporabljen v prvi fazi, je gostil Google in se razširil na osem fizičnih lokacij. Heterogeni grozd grafičnih procesorjev K20, K40 in K80, uporabljen v drugi fazi, je gostil tudi Google.

Čeprav se te številke zdijo zelo velike, imajo nacionalne države in številna velika podjetja strokovnjake za kriptoanalizo in finančna sredstva, da lahko v primernem času pridobijo dovolj grafičnih procesorjev, če bi to res želele.

Leta 2015 je druga skupina raziskovalcev razkrila metodo, s katero bi stroške ustvarjanja uspešnega trčenja SHA-1 z uporabo oblaka Amazon EC2 Amazon postavili med 75.000 in 120.000 dolarjev. Googlova ekipa je ocenila, da bi izvedba druge faze napada v Amazonovem EC2 stala približno 560.000 ameriških dolarjev, če pa je napadalec potrpežljiv in pripravljen sprejeti počasnejši pristop, ta strošek pade na 110.000 ameriških dolarjev, kar je v območju, ocenjenem že leta 2015.

Kaj je naslednje?

Industrija že od leta 2011 ve, da prihaja ta dan, in večina prodajalcev je rekla, da bodo pospešili načrte in roke za opustitev, če močnejši napad postane resničnost. NIST priporoča vsem, da se premaknejo s SHA-1 na SHA-2, prav tako forum CA / Browser. Pričakujte, da boste v naslednjih nekaj tednih slišali nove roke in urnike večjih ponudnikov in spremembe ustrezno vključili v svojo infrastrukturo.

"Vemo, da je SHA-1 že vrsto let na straži," je povedal Tod Beardsley, direktor raziskav pri Rapid7. »Ko tehnologija enkrat postane običajna v internetu, je ni mogoče več izničiti, tudi ob izjemnih dokazih o njeni negotovosti. Vendar še nisem povsem pripravljen na paniko zaradi te ugotovitve. "

Toda za SHA-2 veljajo enake matematične pomanjkljivosti kot za SHA-1, zakaj se torej ne bi premaknili k močnejšemu algoritmu SHA-3, ki nima enakih težav? Kot mi je povedal Roger Grimes, to iz več razlogov ni praktična ideja in bi verjetno povzročilo obsežne težave in operativne izzive. Čeprav NIST od avgusta 2015 priporoča prehod na SHA-3, ga praktično noben operacijski sistem ali programska oprema ne podpira privzeto. Poleg tega SHA-2 ne velja za operativno šibkega kot SHA-1, ker so njegove razpršene dolžine daljše, zato je zaenkrat dovolj dobra za uporabo. Hash dolžine SHA-2 segajo od 192 do 512 bitov, čeprav je 256 bitov najpogostejša. Večina prodajalcev bo sčasoma začela dodajati več podpore za SHA-3, zato je najbolje, da migracijo na SHA-2 izkoristite kot priložnost, da se naučite, kaj storiti za neizogibno selitev SHA-2-na-SHA-3.

Opozorila so bila ves čas prisotna, zdaj pa je konec opozoril. Ekipe IT morajo dokončati selitev SHA-1 na SHA-2 in novico o tem, da je uspešen napad trka zdaj na dosegu roke, naj uporabijo kot kladivo, s katerim bodo vodstvo zaslepile, da bo prednost dalo projektu.