Kljub opozorilom izdelovalca varnostne programske opreme Symantec, naj programske opreme pcAnywhere z oddaljenim dostopom ne poveže z internetom, je več kot 140.000 računalnikov še vedno konfiguriranih tako, da omogočajo neposredne povezave z interneta, s čimer so ogroženi.

Podjetje za upravljanje ranljivosti Rapid7 je čez vikend skeniralo za izpostavljene sisteme, ki se izvajajo s sistemom pcAnywhere, in ugotovilo, da bi lahko na desettisoče namestitev verjetno napadli nekrite ranljivosti v programski opremi, ker neposredno komunicirajo z internetom. Morda je najbolj zaskrbljujoče, da se zdi, da je majhen, a pomemben del sistemov namenski računalnik na prodajnem mestu, kjer pcAnywhere uporabljamo za daljinsko upravljanje naprave, pravi HD Moore, glavni varnostnik Rapid7.

"Jasno je, da se pcAnywhere še vedno pogosto uporablja v določenih nišah, zlasti na prodajnih mestih," pravi Moore in dodaja, da organizacije s povezovanjem programske opreme neposredno z internetom tvegajo oddaljen kompromis ali krajo gesla na daljavo. . "

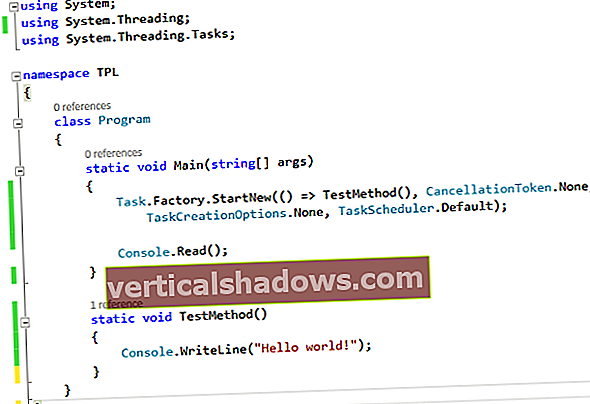

Linije napada "Večino ljudi skrbi, ali lahko nekdo vstopi neposredno v njihov sistem, in na podlagi [nedavnih ranljivosti] vam ni treba biti najbolj trden raziskovalec, da bi ... izkoriščal te sisteme," pravi Moore. Prejšnji teden je HP TippingPoint's Zero Day Initiative poročal o eni taki ranljivosti, s katero bi lahko prevzeli nadzor nad katero koli ogroženo namestitvijo pcAnywhere, povezano z internetom. Varnost pcAnywhere je bila pod drobnogledom ta mesec, potem ko je Symantec priznal, da je bila izvorna koda izdelka ukradena leta 2006. Čeprav kraja izvorne kode sama ni ogrozila uporabnikov, bodo potencialni napadalci, ki analizirajo kodo, verjetno našli ranljivosti. Ko je Symantec na primer še enkrat pogledal izvorno kodo po kraji, je podjetje našlo ranljivosti, ki bi napadalcem omogočale prisluškovanje komunikacijam, prijemanje varnih ključev in nato daljinsko upravljanje računalnika - če bi napadalci našli način, kako prestrezati komunikacije. Symantec je prejšnji teden objavil popravke za težave, ki jih je podjetje našlo med analizo izvorne kode, pa tudi za resnejšo ranljivost, o kateri poroča Zero Day Initiative. V ponedeljek je podjetje vsem strankam pcAnywhere ponudilo tudi brezplačno nadgradnjo in poudarilo, da so uporabniki, ki posodabljajo svojo programsko opremo in upoštevajo njene varnostne nasvete, varni. Odprto za hudomušnost "Predvidevam, da je večina teh sistemov že [ogroženih] ali pa bo kmalu, ker je to tako enostavno narediti. In to bo lep velik botnet," pravi Chris Wysopal, tehnični direktor pri Veracode, testiranje varnosti aplikacij. podjetje. Rapid7 je čez vikend skeniral več kot 81 milijonov internetnih naslovov - približno 2,3 odstotka naslovljivega prostora. Od teh naslovov je imelo več kot 176.000 odprtih vrat, ki se ujemajo z naslovi vrat, ki jih uporablja pcAnywhere. Velika večina teh gostiteljev pa se ni odzvala na zahteve: skoraj 3.300 se je na sondo odzvalo s protokolom za nadzor prenosa (TCP), še 3.700 pa se je na podobne zahteve odzvalo s protokolom uporabniškega datagrama (UDP). Na eno od dveh sond se je odzvalo 4.547 gostiteljev. Ekstrapolira se na celoten naslovljivi internet, optično prebrani vzorec nakazuje, da bi lahko s sondo TCP ali UDP stopili v stik s skoraj 200.000 gostitelji in prek TCP napadli več kot 140.000 gostiteljev. Po Moorovih raziskavah morda več kot 7,6 milijona sistemov posluša katero koli od obeh vrat, ki ju uporablja pcAnywhere. Skeniranje Rapid7 je taktika, povzeta iz knjige iger napadalcev. Zlonamerni igralci pogosto pregledujejo internet, da bi spremljali ranljive gostitelje, pravi Veracode's Wysopal. "Znano je, da pcAnywhere predstavlja tveganje in ga neprestano skeniramo, zato napadalci, ko pride do ranljivosti, vedo, kam naj gredo," pravi. Načrti zaščite Družba je izdala belo knjigo s priporočili za zaščito pcAnywhere instalacij. Podjetja morajo posodobiti programsko opremo pcAnywhere 12.5 na najnovejšo različico in uporabiti popravek. Gostiteljski računalnik ne sme biti povezan neposredno z internetom, ampak mora biti zaščiten z požarnim zidom, ki blokira privzeta vrata pcAnywhere: 5631 in 5632. Poleg tega podjetja ne bi smela uporabljati privzetega strežnika pcAnywhere Access, je dejal Symantec. Namesto tega bi morali uporabiti omrežja VPN za povezavo z lokalnim omrežjem in nato dostop do gostitelja. "Da bi stranke omejili tveganje zunanjih virov, bi morali onemogočiti ali odstraniti Access Server in uporabljati oddaljene seje prek varnih tunelov VPN," pravijo v podjetju. V mnogih primerih so uporabniki pcAnywhere majhna podjetja, ki podprejo podporo svojih sistemov. Majhen odstotek sistemov, ki so se odzvali na Mooreove preglede, je vključeval "POS" kot del imena sistema, kar kaže na to, da so prodajni sistemi pogosta aplikacija pcAnywhere. Približno 2,6 odstotka od približno 2.000 kosov, kjer koli je bilo gostiteljev, katerih namse je bilo mogoče dobiti, je imelo na nalepki neko različico "POS". "Okolje prodajnih mest je grozljivo z vidika varnosti," pravi Moore. "Presenetljivo je, da gre za veliko koncentracijo." Ta zgodba, "Mnogi sistemi pcAnywhere še vedno sedijo race", je bila prvotno objavljena na .com. Z blogom Tech Watch poiščite prvo besedo o tem, kaj resnično pomenijo pomembne tehnološke novice. Za najnovejši razvoj novosti o poslovnih tehnologijah sledite .com na Twitterju.