Microsoftov AppLocker, funkcija nadzora aplikacij, vključena v sistem Windows 7 in Windows Server 2008 R2, je izboljšanje pravilnikov o omejevanju programske opreme (SRP), uvedenih s sistemom Windows XP Professional. AppLocker omogoča, da se pravila izvajanja aplikacij in izjeme od njih opredelijo na podlagi atributov datoteke, kot so pot, založnik, ime izdelka, ime datoteke, različica datoteke itd. Nato lahko politike prek Active Directory dodelite računalnikom, uporabnikom, varnostnim skupinam in organizacijskim enotam.

Poročanje je omejeno na tisto, kar je mogoče izvleči iz dnevniških datotek, in ustvarjanje pravil za vrste datotek, ki niso definirane v AppLockerju, je lahko težavno. Toda največja pomanjkljivost AppLockerja je, da je omejena na odjemalce Windows 7 Enterprise, Windows 7 Ultimate in Windows Server 2008 R2. Windows 7 Professional je mogoče uporabiti za ustvarjanje pravilnika, vendar ne more uporabiti AppLockerja za uveljavljanje pravil na sebi. AppLocker ni mogoče uporabiti za upravljanje starejših različic sistema Windows, čeprav sta lahko SRP in AppLocker sistema Windows XP Pro podobno konfigurirani tako, da vplivata na politiko v celotnem podjetju.

[Preberite si Test Center za pregled rešitev za dodajanje dovoljenj s strani Bit9, CoreTrace, Lumension, McAfee, SignaCert in Microsoft. Primerjajte te rešitve s seznama aplikacij po funkcijah. ]

AppLocker je mogoče konfigurirati lokalno s pomočjo predmeta Lokalni računalniški pravilnik (gpedit.msc) ali z uporabo objektov Active Directory in skupinskih pravilnikov (GPO). Kot večina Microsoftovih najnovejših tehnologij, ki podpirajo Active Directory, bodo tudi skrbniki potrebovali vsaj en računalnik Windows Server 2008 R2 ali Windows 7, ki se bo pridružil domeni, da bodo lahko definirali in upravljali AppLocker. Računalniki s sistemom Windows 7 bodo potrebovali funkcijo konzole za upravljanje pravilnika skupine, nameščeno kot del orodij za oddaljeno upravljanje strežnikov (RSAT) za Windows 7 (brezplačen prenos). AppLocker se zanaša na vgrajeno storitev Identiteta aplikacij, ki je običajno privzeto nastavljena na ročni zagon. Skrbniki naj konfigurirajo samodejni zagon storitve.

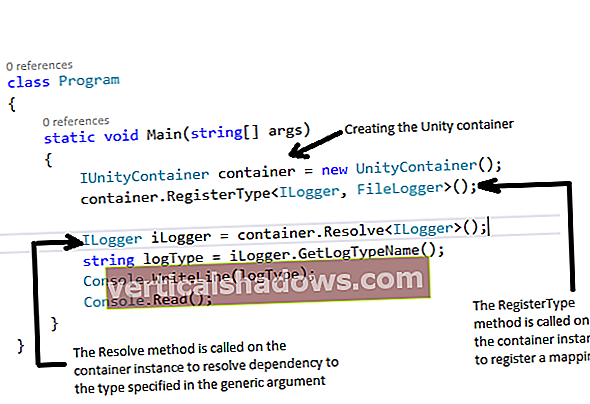

Znotraj predmeta lokalnega ali skupinskega pravilnika je AppLocker omogočen in konfiguriran v vsebniku \ Computer Configuration \ Windows Settings \ Security Settings \ Application Control Policies [slika zaslona].

Ko so omogočena, pravila AppLocker privzeto ne omogočajo uporabnikom, da odprejo ali zaženejo datoteke, ki niso posebej dovoljene. Prvi preizkuševalci bodo imeli koristi, če bodo AppLockerju omogočili, da ustvari privzeti nabor "varnih pravil" z možnostjo Ustvari privzeta pravila. Privzeta pravila omogočajo zagon vseh datotek v sistemu Windows in programskih datotek, hkrati pa članom skupine skrbnikov omogočajo, da zaženejo kar koli.

Ena najpomembnejših izboljšav v primerjavi s SRP je zmožnost zagnati AppLocker na katerem koli sodelujočem računalniku z uporabo možnosti Samodejno generiraj pravila [slika zaslona] za hitro generiranje osnovnega nabora pravil. V nekaj minutah je mogoče ustvariti na desetine do stotine pravil na podlagi znane čiste slike, s čimer lahko skrbniki AppLocker shranijo od ure do dni dela.

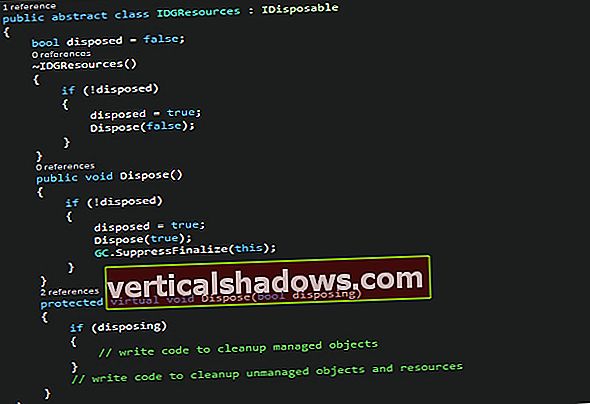

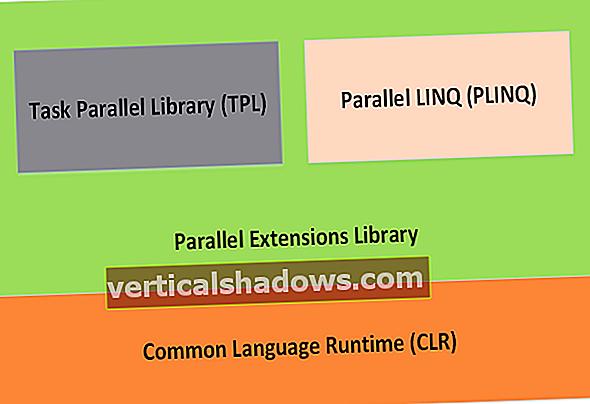

AppLocker podpira štiri vrste zbirk pravil: izvršljivo, DLL, namestitveni program Windows in skript. Skrbniki SRP bodo opazili, da Microsoft nima več pravil registra ali možnosti internetnih con. Vsaka zbirka pravil zajema omejen nabor vrst datotek. Izvedljiva pravila na primer zajemajo 32-bitne in 64-bitne datoteke .EXE in .COMs; vse 16-bitne aplikacije lahko blokirate tako, da preprečite izvajanje procesa ntdvm.exe. Pravila za skripte zajemajo vrste datotek .VBS, .JS, .PS1, .CMD in .BAT. Zbirka pravil DLL zajema datoteke DLL (vključno s statično povezanimi knjižnicami) in OCX (razširitve nadzora povezav objektov in vdelave, imenovane tudi kontrolniki ActiveX).

Če za določeno zbirko pravil ne obstajajo pravila AppLocker, je dovoljeno zagnati vse datoteke s to obliko zapisa. Ko pa se ustvari pravilo AppLocker za določeno zbirko pravil, se smejo izvajati samo datoteke, ki so izrecno dovoljene v pravilu. Če na primer ustvarite izvedljivo pravilo, ki omogoča datoteke .exe v % SystemDrive% \ FilePath za zagon se lahko izvajajo samo izvršljive datoteke, ki se nahajajo na tej poti.

AppLocker podpira tri vrste pogojev pravil za vsako zbirko pravil: pravila poti, pravila razpršitve datotek in pravila založnika. Kateri koli pogoj pravila se lahko uporabi za dovolitev ali zavrnitev izvrševanja in ga lahko določi za določenega uporabnika ali skupino. Pravila razpršitve poti in datoteke so samoumevna; oba sprejemata simbole nadomestnih znakov. Pravila založnika so dokaj prilagodljiva in omogočajo, da se več polj katere koli digitalno podpisane datoteke ujema s posebnimi vrednostmi ali nadomestnimi znaki. Z uporabo priročne drsne vrstice v uporabniškem vmesniku AppLocker [slika zaslona] lahko določene vrednosti hitro zamenjate z nadomestnimi znaki. Vsako novo pravilo prikladno omogoča eno ali več izjem. Pravila založnika privzeto obravnavajo posodobljene različice datotek enako kot izvirnike ali pa lahko uveljavite natančno ujemanje.

Pomembna razlika med AppLockerjem in tako imenovanimi konkurenti je, da je AppLocker res storitev, nabor API-jev in uporabniško določenih pravilnikov, s katerimi se lahko vpletejo drugi programi. Microsoft je kodiral Windows in njegove vgrajene tolmače skriptov za vmesnik z AppLockerjem, tako da lahko ti programi (Explorer.exe, JScript.dll, VBScript.dll itd.) Uveljavijo pravila, ki so jih določila pravila AppLocker. To pomeni, da je AppLocker resnično del operacijskega sistema in ga ni težko obiti, ko so pravila pravilno definirana.

Če pa morate določiti pravilo za vrsto datoteke, ki ni definirana v tabeli s pravilniki AppLockerja, lahko traja nekaj ustvarjalnosti, da dosežete želeni učinek. Če želite na primer preprečiti izvajanje skriptnih datotek Perl s pripono .PL, bi morali namesto tega ustvariti izvedljivo pravilo, ki blokira tolmač skriptov Perl.exe. To bi blokiralo ali dovolilo vse skripte Perl in zahtevalo nekaj iznajdljivosti, da bi dobili natančnejši nadzor. To ni edinstveno vprašanje, saj ima večina izdelkov v tem pregledu enake omejitve.

Konfiguracijo in pravila AppLockerja lahko enostavno uvozite in izvozite kot berljive datoteke XML, pravila lahko hitro izbrišete in jih je mogoče upravljati s pomočjo Windows PowerShell. Poročanje in opozarjanje sta omejena na tisto, kar lahko izvlečemo iz običajnih dnevnikov dogodkov. Toda tudi z omejitvami AppLockerja je Microsoftova cena, če uporabljate Windows 7 in Windows Server 2008 R2 - brezplačna, lahko dobra vaba za posodobljene Microsoftove trgovine.

Ta zgodba "Seznam dovoljenih aplikacij v sistemih Windows 7 in Windows Server 2008 R2" in pregledi petih rešitev za omrežja podjetij je bila prvotno objavljena na spletnem mestu .com. Spremljajte najnovejše dosežke na področju informacijske varnosti, sistema Windows in varnosti končnih točk na spletnem mestu .com.